近期 BNB、以太坊鏈上頻繁出現零 U 投毒攻擊,誘騙使用者向釣魚地址轉帳,目前已有超 270 名用戶受害,累計損失超過437 萬美元。

(前情提要:FTX破產》北韓駭客淪最大災戶!報告:加密產業提高攻擊、洗錢門檻)

(背景補充:2022加密貨幣攻擊已損23億鎂!immunefi:駭客偏愛BNB Chain、以太坊)

加密貨幣攻擊者為竊取資金再出新招,近期有多個區塊鏈上頻繁出現零 U 轉帳現象,駭客企圖透過構造首尾相同的地址來迷惑使用者,使粗心大意的使用者轉錯帳,受影響範圍以 BNB 鏈和以太坊最為嚴重。

據 Dune Analytics 數據顯示,在過去兩天內,以太坊上因零 U 投毒攻擊,已損失了 100 萬美元的使用者資金,截至目前為止損失已達 375.6 萬美元;而在 BNB 鏈上損失則達 61.8 萬美元,兩條鏈上累計損失已超過 437 萬美元。

一名粗心受害者損失 40.8 萬 DAI

分析師 X-explore 分享攻擊案例顯示,有受害用戶於 12 月 10 日向他的幣安帳戶地址存款後被投毒,接著在 12 月 14 日該名用戶準備向他的幣安帳戶地址轉帳時,因複製到錯誤的釣魚地址,導致損失 40.8 萬美元。

該名受害昨日也在推特上發文,證實自己受害,指出他經常收到駭客零 U 投毒,攻擊者的地址前 3 位、後 5 位與他的錢包一模一樣,導致他不小心把釣魚地址當作充幣地址,直接複製轉帳、損失慘重。

https://twitter.com/smj9065/status/1603221627637899264

該如何防範攻擊?

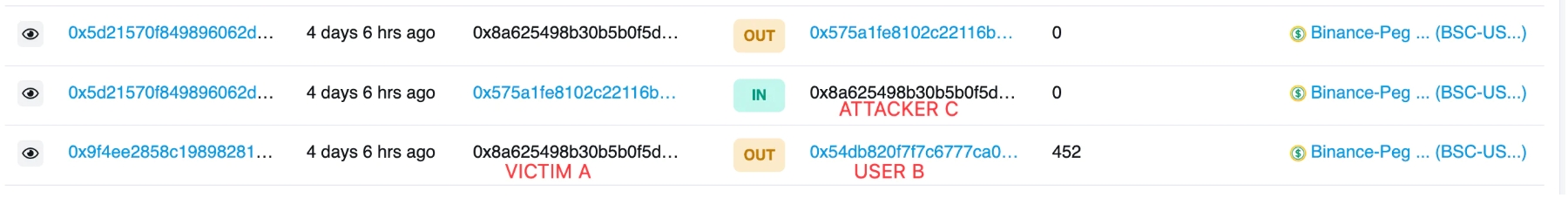

X-explore 在本月初就撰文警告, ETH、BNB 鏈上近期頻繁出現零 U 轉帳現象,以 BNB 鏈為例,受害者 A 發送一筆正常交易、將 452 USD 發給用戶 B 後,用戶 B 將立即收到駭客 C 轉來的 0 USD,在同一筆交易 hash 內,使用者 A 自己也會不受控制地給駭客 C 轉入 0 USD,實現一來一回的 0 USD 轉帳操作。

X-explore 提到,遇到這種情況的使用者不用緊張,資產是安全的,錢包私鑰並沒有洩漏,只需要仔細確認地址、小心別轉錯帳就沒事,駭客的攻擊手法很簡單:

- 在鏈上監控幾個穩定幣的轉帳資訊,捕捉受害者地址 A 正常發送給使用者地址 B 的轉帳資訊。

- 精心構建與使用者地址 B 首尾一致的駭客地址 C,使受害者 A 與駭客地址 C 互相轉帳 0U。(攻擊者能夠使用虛名地址生成工具 Profanity,在幾秒內生成與使用者地址前後 7 位相同的地址)。

- 受害者 A 下次轉帳時,若粗心直接複製歷史交易的地址,很容易錯誤複製到駭客準備的地址 C,進而轉錯帳。

為了避免危害進一步擴大,X-explore 建議,錢包 App 可通過顏色或其他提示,來幫助使用者區分地址,並做好使用者提醒;至於使用者本身,在轉帳前應仔細區分歷史交易地址,逐字確認,最好自己存一份地址簿。

📍相關報導📍

10大跨鏈橋被駭紀錄!遭竊總額逾19億美元,15.5億賠付或追回