經過五年的追蹤,普通人真的能追回被盜走的比特幣。本文源自 David Canellis 所著文章《What would you do if a hacker stole all your bitcoin?》,由 星球日報 Odaily 編譯、整理。

(前情提要:突發!Curve穩定池遭「駭客攻擊」損失2676萬鎂、CRV重挫20% )

(背景補充:觀點》幣圈兩大毒瘤:北韓駭客和美國SEC主席 )

想像在熱火朝天的牛市,你所有的加密貨幣都被盜了…… 這就是科羅拉多州的 Andrew Schober 的真實遭遇。

在 2018 年,Schober 在 /r/BitcoinAirdrops 的 Reddit 子論壇上無意中下載了一個被篡改的 Electrum 比特幣錢包版本。在這個假錢包中隱藏著惡意軟體:一個專門用來釣魚比特幣的剪貼簿劫持程式。這個惡意軟體會獲取 Schober 機器上的任何比特幣接受地址,並偽裝成它,將預期的接收者地址替換為駭客控制的地址。

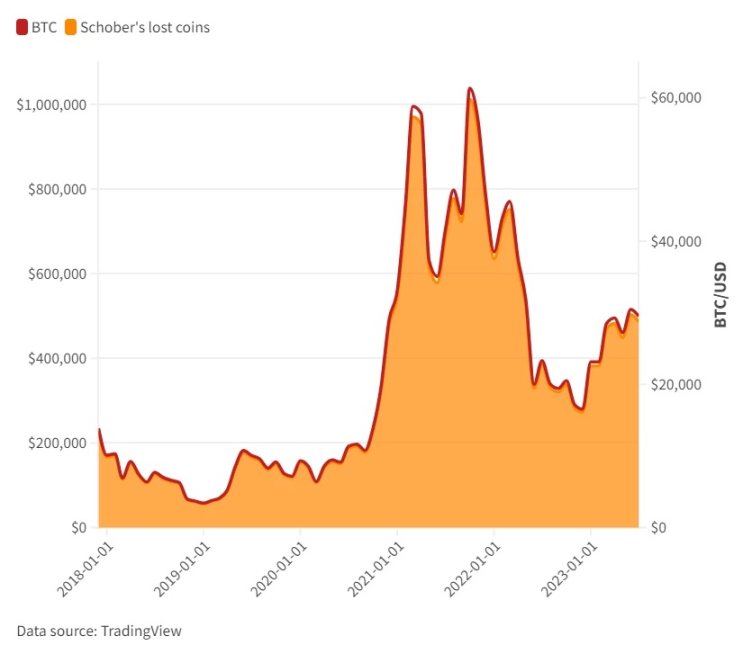

Schober 自 2014 年以來一直在慢慢積累比特幣,最終因為這個釣魚程式給駭客發了 16.5 個比特幣,相當於他淨資產的 95% 。當他被釣魚時,這些比特幣的價值為 18 萬美元,但在 2021 年比特幣的歷史最高價時達到了 110 萬美元。Schober 認為這是「改變他生活的錢」。

「我在 Reddit 上找到了一個惡意軟體的連結,將其安裝在我的電腦上,很快意識到它並不是宣傳中所說的那樣,」Schober 說。「所以我只是從我的電腦上刪除了它,然後就不再考慮了。」

「但不幸的是,一旦這個木馬程式安裝在你的硬碟上,刪除原始程式並不能擺脫這個木馬。所以從那時起,它就一直在監視我的硬碟,每當我複製比特幣地址時,它就會起作用。」

這個惡意軟體預先編碼了 195, 112 個不同的比特幣地址。

「它不僅僅將比特幣地址更改為一些隨機的新地址,」Schober 解釋道。「它會匹配你複製的地址的前幾個字元。所以它看起來在視覺上非常相似,如果你沒有真正注意到區別,就不會察覺到。」

在 Schober 遭受攻擊時,其中有四個地址接收到了來自不知情的受害者的比特幣,這極大地縮小了他的索敵範圍。

通過門羅幣追蹤被盜的比特幣

區塊鏈的美妙之處在於它的開放式帳本。幾乎所有加密貨幣交易都會留下數位化的痕跡。

通常情況下,追蹤這些路徑涉及追蹤轉帳以確定貨幣最終流向何處。

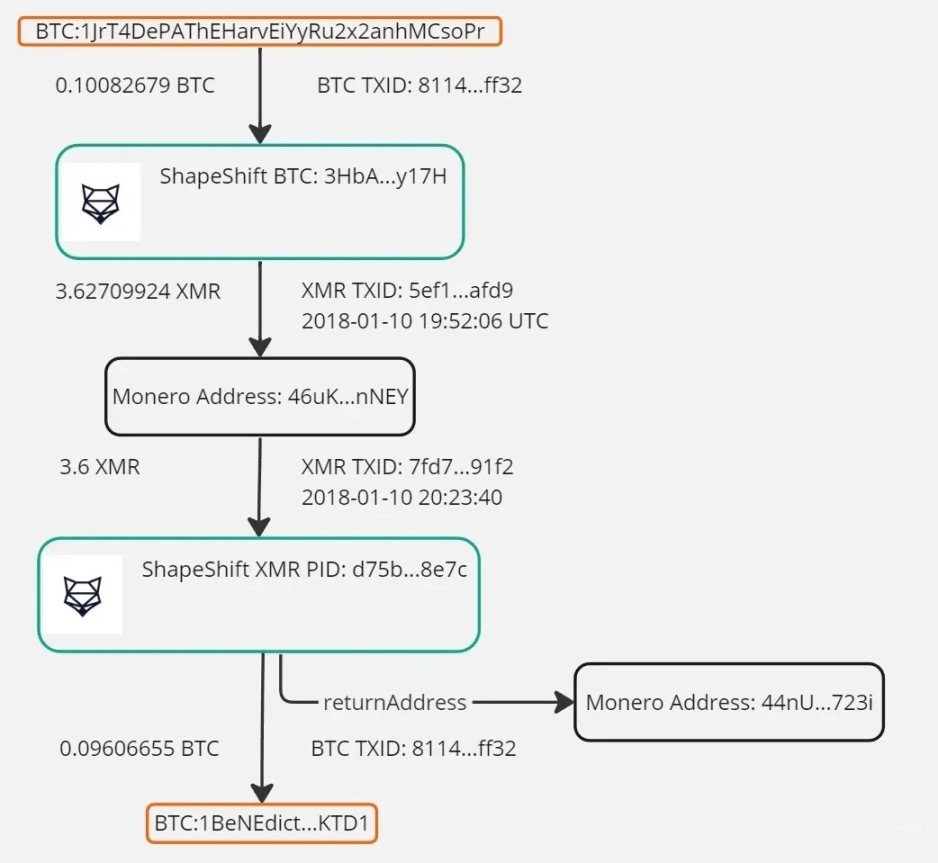

在 Schober 的案例中,他追蹤到被同一惡意軟體盜取的比特幣流向了長期服務的加密貨幣原子交換平臺 ShapeShift 。

ShapeShift 曾經維護一個 API,共享參與其交換的地址。API 資料顯示,Schober 遭遇的「盜賊」曾將比特幣換成門羅幣(XMR),並使用了相應的地址。

延伸閱讀:隱私幣始祖「門羅幣 XMR」是什麼?發展現狀、未來展望、市場增長、監管危機

因此,Schober 在 Reddit 上發帖詢問是否有可能追蹤門羅幣的交易。鏈上調查員和資產追回專家 Nick Bax 回應了他的請求。

「他收到了五個回覆,都說‘不可能’。我給他發了一條私信,說『這真的很難做到。但我以前做過。我認識一個律師,他曾經成功追回過資金,』」Bax 說。

Bax 最終在 2021 年 5 月提交了鏈上證據,確認了 Schober 訴訟中的駭客身份,這已經是兩年多之前的事情了。這個過程中,他分析了門羅幣的交易,以高度的確定性確定了用於 Schober 被盜比特幣的門羅幣的起源。

他親自編寫了門羅幣追蹤軟體。

「你標記一個輸出(指令 Monero 區塊鏈將交易定向到哪裡),然後尋找每筆可能使用該標記輸出的交易。當你這樣做時,模式開始浮現出來。」

這種破解門羅幣環簽名的方法 —— 現在被稱為 Eve- Alice -Eve (EAE) 攻擊 —— 是在 2017 年開始的、由北韓推動的勒索軟體攻擊活動 WannaCry 的餘波中出現的。

「門羅幣的 RingCT…… 隱藏了確切的 UTXO(未使用交易輸出)被消費情況,但提供給區塊鏈分析師一份包含可信 ‘ 環成員 ‘ 列表,其中有一個正在被消費,其餘都是‘誘餌’」Bax 在一篇部落格中詳細介紹了他的調查結果。

門羅幣中現已修補的錯誤可能使得當時更容易將真實的 UTXO 與誘餌分開,從而追蹤交易。

神之一手:敲響 FBI 的門

Bax 確定 Schober 所謂的駭客通過 ShapeShift 將從另一名受害者那裡竊取的一些 BTC 轉換為門羅幣,然後通過協議將其傳送回以再次將其轉換為 BTC。

洗掉的 BTC 被定向到一個以「 1 BeNEdict」開頭的「虛榮地址」。

至於 Schober 的比特幣,最終出現在 Bitfinex 上。加密貨幣交易熱錢包實際上是黑匣子,因為它們的餘額代表了彙集的客戶資金。

一旦加密貨幣進入熱錢包,幾乎不可能確定它們被提取到哪裡,除非金額相同且不常見 —— 甚至該證據也不是確定的。

Schober 和 Bax 的調查就在那裡卡住了一年多,Schober 曾傳喚 Bitfinex 披露接收被盜 BTC 的帳戶所有者,但遭到拒絕。

「Bitfinex 只會回應執法機關對客戶資訊的請求,而不是民事請求,因為 Bitfinex 不會介入民事事務,尤其是在美國,因為美國法院對我們沒有管轄權。」Bitfinex 法律顧問 Sarah Compani 通過電子郵件回覆 Schober 的律師 Ethan Mora 說。

「像 FTX 和 Bitfinex 這樣的加密貨幣交易所在英屬維爾京群島或開曼群島設立公司的原因是出於這些法律原因,它們不必遵守美國法律或任何其他法律。」Schober 說道「他們可以待在那裡,採取法外行動。他們甚至沒有給我們一個答案。」

由於無法直接進入 Bitfinex,Mora 啟動了所謂的 Touhy 請求,要求 FBI 的網路部門提供與該機構對惡意軟體的調查相關的檔案和其他資訊。Schober 在失去比特幣後立即向 FBI 報案。

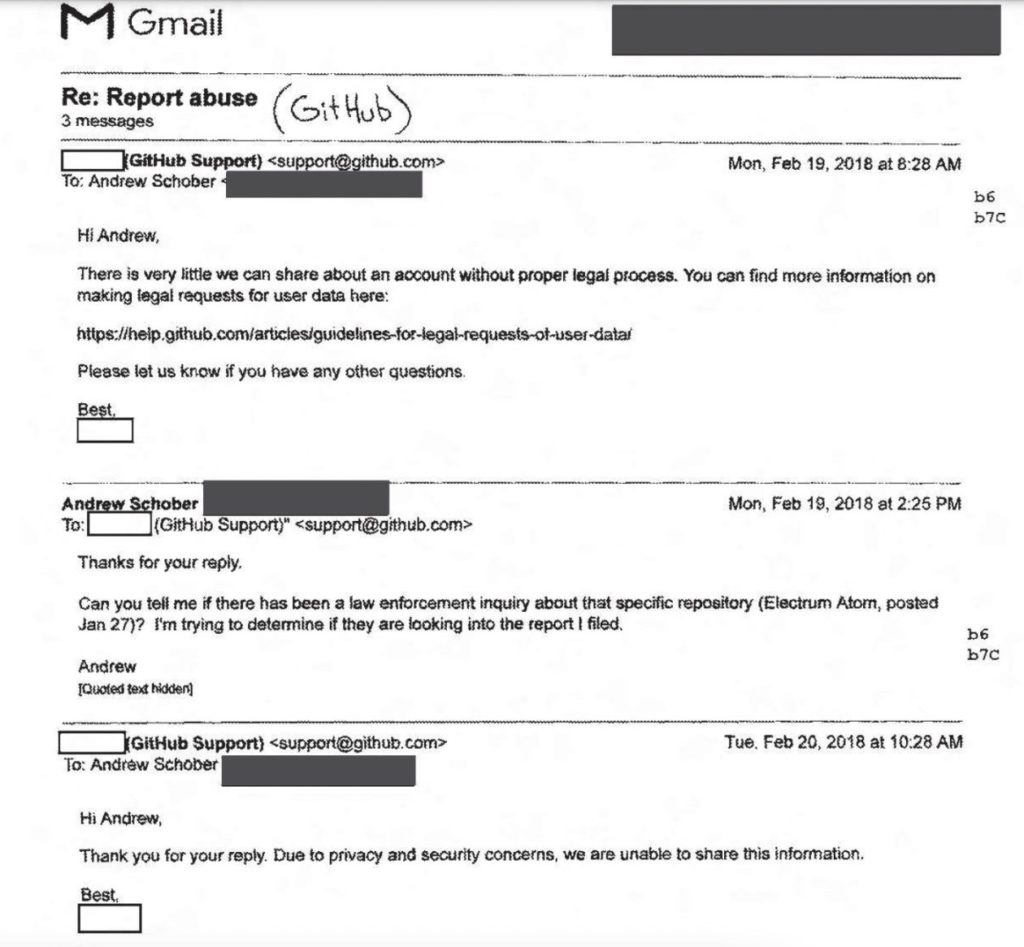

「FBI 開始向涉及該惡意軟體的公司發出傳票,比如 Reddit(釋出惡意軟體的地方)和 GitHub(託管惡意軟體的地方)。」Schober 說道。

傳票發生在 2018 年底, 2019 年初。FBI 甚至在調查過程中沒收了他的電腦幾個月。

經過大約 10 個月的時間,Touhy 請求成功了。突然間,Schober 的團隊得到了 Bitfinex 內部資料,指出了與接收他被盜比特幣的帳戶相關聯的確切 IP 和電子郵件地址。

「在我們得到司法部關於 Touhy 問題的答覆之前,我們真不知道 FBI 的調查發現了什麼。」Mora 說道。

虛榮地址又回來了

得益於 FBI 的傳喚,Schober 的團隊能夠在一系列線上服務中確定駭客的帳戶:Gmail、Keybase、Reddit、Twitter 和 Github。在所謂駭客的公共 GitHub 程式碼庫中發現了惡意軟體所需的程式碼,包括其依賴的比特幣地址生成器。

通過一些帳戶,驗證了用於通過 ShapeShift 洗錢的 1 BeNedict 地址,Bax 將其視為駭客身份的證據(虛榮地址與他的名字匹配)。

在明顯的洗錢過程中,攻擊者在 ShapeShift 註冊的退貨地址(在交易出現問題時協議會將加密貨幣傳送到該地址)與從 Schober 那裡盜取的比特幣的 Bitfinex 熱錢包完全相同。

甚至在 Bitcoin 開發者郵件列表上有一篇帖子,發件人的電子郵件地址與所謂駭客的真名匹配,描述瞭如何輕鬆生成與提供的比特幣地址非常相似的地址。這篇帖子完全符合 Electrum 惡意軟體的作案方式。

在進行了足夠的診斷之後,Bax 發現「由 Electrum Atom 惡意軟體操作人傳送的每筆比特幣交易都發送到一個與 FBI 調查的所謂駭客相關聯的目標地址」。與惡意軟體相關的地址總共收到了 17 個比特幣(價值 50.1 萬美元),其中 97% 屬於 Schober。他通過長期運營的比特幣論壇 BitcoinTalk 與另一名受害者取得了聯絡。

這意味著 Schober 可以對涉嫌犯罪的人提起民事訴訟,以及另一個據稱在 Reddit 上兜售同一惡意軟體的個人。兩者在犯罪發生時都未成年,所以訴訟也將他們的父母列為被告。所有當事人都否認有任何不當行為。

這發生在 2021 年 5 月,距離 Schober 的 BTC 被釣魚已經過去了三年多。當時比特幣的價格上漲了一倍多。

讓事情變得更加複雜的是,被指控的駭客居住在英國。聯邦調查局將此案移交給英國執法部門,並展開聯合調查。Schober 說,兩名嫌疑人都被逮捕、審問並且他們的裝置被沒收並進行了法庭調查。

但在他們被逮捕之前,絕望(也許還有一絲幼稚)使得 Schober 聯絡了他們和他們的父母,讓他們知道他們已經被發現。

「我希望他們能坦白交代,並將被盜物歸還給我,因為我所做的一切只是要求他們歸還被盜物,但他們沒有這樣做,」Schober 說道。

「英國皇家檢察署最終告訴我,在我聯絡他們之後,他們可能銷燬了他們的裝置,因為他們有了全新的裝置,而且沒有足夠的法庭證據來提起訴訟。」

Bax 表示,他會像 Schober 一樣做 —— 他們認為父母可能是正派的人,因為他們在銀行和英國國家衛生服務機構工作。「他們應該把錢退還,我認為這一切都會結束。」

Schober 的民事訴訟現在可能是他唯一能夠追求正義的機會。但案件進展緩慢,律師們對於審判應該在哪個司法管轄區進行爭論不休。

駭客的律師們表示,訴訟應該被駁回,因為 Schober 在美國,無權對英國的某個人行使司法管轄權。他們還辯稱,他已經逾期提起投訴的法定時限。

「但從我們的角度來看,這是不正確的,因為花費了如此多的時間、精力和調查才能確定另一端是一個人。」Schober 說道。

考慮到他被 Bitfinex 拒絕提供關鍵資訊後不得不等待 10 個月才獲得 FBI 的傳喚,他覺得他不應該被法定時限的論點所懲罰。

史無前例的案例

像 Schober 的情況可能是獨一無二的,因為它橫跨了整個大西洋。

「實際上很少有像這樣的案件,事實上,我不知道有任何案件是一個個人追蹤、合法傳喚(根據國際法),並起訴像這樣的駭客…… 更不用說偷走加密貨幣的駭客了。」 Mora 說道。

「我參與過一些案件,其中一些個人原告起訴了來自美國其他州的國內詐騙者 / 駭客,但是那些被告已經在美國被逮捕。」

Mora 提到了政府對國內外駭客提起刑事訴訟的案例,以及亞馬遜和Google等科技巨頭起訴駭客的情況,其中一些駭客要求以加密貨幣支付贖金。

Schober 並不是一個跨國企業,他只是一個普通人,不像一些高調且富裕的加密貨幣被盜受害者那樣起訴自己的攻擊者。

「我相信這個案件在很多方面都是史無前例的…… 不知道這個案件會持續多久,」Mora 說。

究竟如何解決這個問題,誰也說不準。如果美國法院裁定駭客欠 Schober 的款項,那麼英國法院仍然需要承認這個判決,然後才能在英國執行判決。最終,可能會涉及債務追收、留置權甚至工資扣押。

Schober 表示,他們能夠追蹤到一大筆比特幣,這些比特幣的地址是從 FBI 的傳票中獲取的,因此似乎被指控的駭客確實有資金來償還 Schober。

考慮到 Schober 似乎確切知道是誰偷走了他的加密貨幣,這種情況尤其令人沮喪。

儘管發生了這一切,包括法律費用和損失的 50 萬美元比特幣,但 Schober 仍然支援比特幣。

「我仍然相信比特幣的前景。這是最初吸引我加入的原因。但毫無疑問,我作為早期參與者的優勢已經消失了,這是痛苦的。」

「但我目前對此仍然持積極態度。而且,我為能夠將這個案子推進到現在這一步感到自豪,因為明知成功機率非常小。」

他對美國法院會認識到他是被盜的受害者持樂觀態度。如果襲擊者來自俄羅斯或北韓等國,他幾乎沒有任何救濟途徑。

「已經過去了五年,我希望儘快結束這個問題,」Schober 說。「但另一方面,我已經付出了很多努力和時間,並且有像 Bax 和其他人這樣支援我的人,因為他們聽說了這個故事,覺得它非常了不起。」「所以我決心堅持到底。」

📍相關報導📍

Crema Finance不放過駭客?疑收到還款照樣報警,前亞馬遜工程師已遭逮