如在區塊鏈世界的黑暗叢林中隱藏著一批技術專業實力超群的駭客,也有著一群早期因投資比特幣賺得盆滿缽滿的幣圈大佬。理論上,大佬只將其鏈上地址透露出來的話,駭客技術實力再強大也無可奈何,但倘若大佬的鏈下身份也被識破的話,一場蓄謀已久的盜竊大案也就此拉開序幕。

2月22日,一名自稱“zhoujianfu”的用戶在Reddit 發貼文稱遭受駭客攻擊,被盜了1,547 個BTC 和60,000 個BCH,價值約 13.7 億新台幣。

據受害者聲稱,他的SIM手機卡被破解從而導致資金被盜。

必讀前情提要:高調炫富到發文求助!一比特幣富豪 SIM 卡被駭,「13.7億」的 BTC BCH 遭竊引市場恐慌

PeckShield 安全團隊認為,SIM 卡攻擊,是通過繞過運營商的安全措施,將受害者的SIM 卡進行複製或者重新辦理,從而達到控制被盜者SIM 卡的目的。

一旦獲得被盜者的手機號碼控制權,通過簡訊驗證碼驗證機制,就可以獲取被盜者絕大多數的帳戶權限,這也包括絕大多數被盜者的加密貨幣帳戶。

延伸閱讀:澳本聰威脅:「我可以關掉比特幣網路」—— 真的做得到嗎?

延伸閱讀:bZx駭客事件|存款年利率42%引爆擠兌危機!台灣技術團隊連夜打造 DeFi 逃脫裝置「拯救世界」的故事

鎖定目標

這名 Twitter ID 為 zhoujianfu 的用戶,在宣稱被盜後很快就被鎖定身份為 Josh Jones,他有一個非常顯赫的身份,曾經最大交易所 Mt.Gox 的第二大債權人,而 Mt. Gox 擁有43,768 枚比特幣。

幾乎在其Reddit 發貼文後的同時,大家就知道其真實身份,可見這位大佬平日在網路世界裡處事並不低調,其擁有大量加密貨幣想必也是盡人皆知的事實,何況技高一籌的駭客。

因此,駭客或許早就盯上了他。

延伸閱讀:76 億比特幣詐死疑雲!律師施壓加拿大皇家騎警「開棺驗屍」

延伸閱讀:怎麼用 Defi 工具「十幾秒零成本」獲利上千萬?詳細還原 bZx 駭客事件始末

圖文拆解:巨鯨帳戶被盜資產去向

此次1,547 個BTC 被盜是近幾年最大的個人被駭大案。

據受害者反映,他的BTC 鏈上地址是1Edu4yBtfAKwGGsQSa45euTSAG6A2Zbone。

PeckShi eld安全團隊旗下視覺化數字資產追踪系統 CoinHolmes囊括了數十個交易所,超6,000萬地址標籤,涉及BTC、ETH、EOS、USDT等多種主流數字資產。

延伸閱讀:大型資金盤 PlusToken 已轉走近 3 萬顆比特幣,交易紀錄留下一句:「抱歉,我們先閃啦」

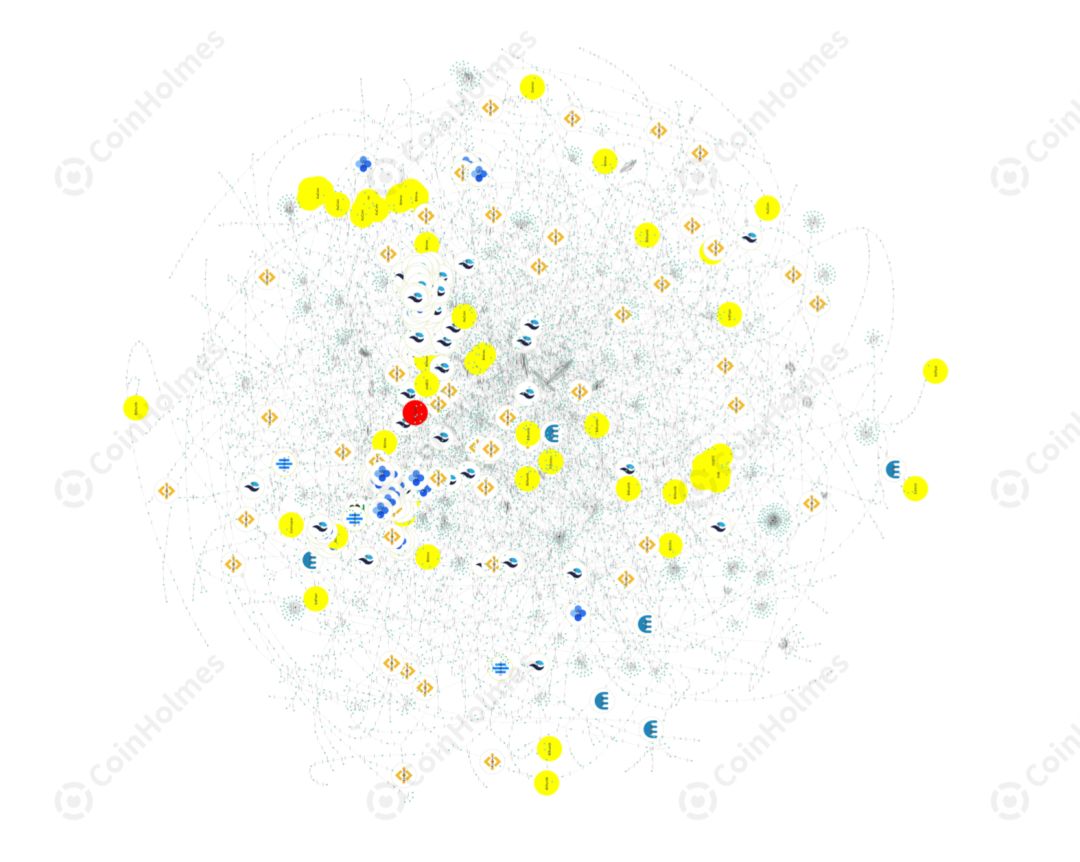

根據受害者提供的地址,CoinHolmes很快鎖定了駭客的相關地址,並展開了定向追踪和剖析,最終繪製了一個視覺化路徑轉移全景圖:

如圖所示,此次駭客轉移鏈上資金的手法非常專業、複雜,以致於用視覺化工具做出來之後已經沒了明晰的分層和脈絡。

比特幣本身就有復雜的 UTXO系統,基於此,駭客又用了大批量的帳號分散和轉移資金,甚至還啟用了混淆系統。

一頓操作猛如虎,駭客就像竄進了一個黑暗叢林當中一樣。

延伸閱讀:FCoin 崩盤統整|9900btc 一直向其他交易所轉移?自責公告是為了躲避刑事責任?

延伸閱讀:Defi Top10 富豪的自白: 鏈上毫無隱私可言,我怕被人肉!—— 「混幣器 Mixer」深度研究心得

資金分散轉移並小額拆分

通過跟進分析巨鯨帳戶被盜的BTC資產, PeckShield安全人員發現駭客在盜取1,547個BTC後,迅速把資金切割分散,進行小額拆分。

駭客這樣做的用意正是以比特幣UTXO找零系統的複雜性來大批量分散帳戶和資金,進行增加追踪的難度和時間成本。

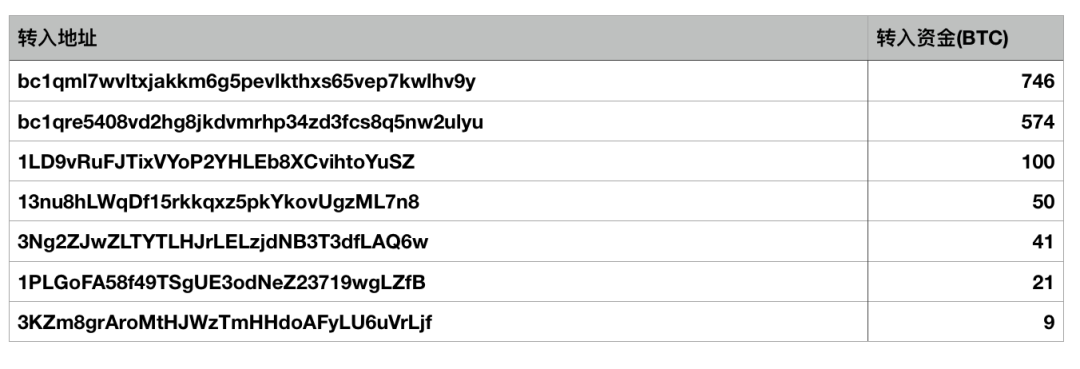

駭客短時間內把資金主要分散到了七個主要地址,各個地址資金情況如下:

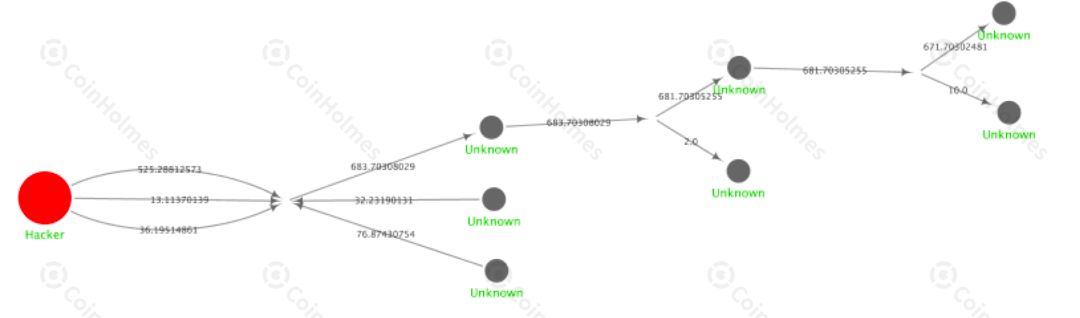

以bc1qre5 開頭的地址為例,PeckShield 使用旗下數字資產視覺化追踪平台CoinHolmes 繪製了其資產流向轉移圖,從下圖中我們可以看出地址上的資金在每筆交易中切割,轉入大額資金的地址會沿著前進方向繼續小額拆分。

資金與其他交易混淆

通過對駭客短時間分散並小額拆分盜取的1,547 BTC的分析,我們已經能夠看出駭客洗錢的專業性和復雜性。

但在完成這一步分散操作後,駭客還在進一步試圖通過更複雜的混淆系統,讓資產追踪變得極其困難。

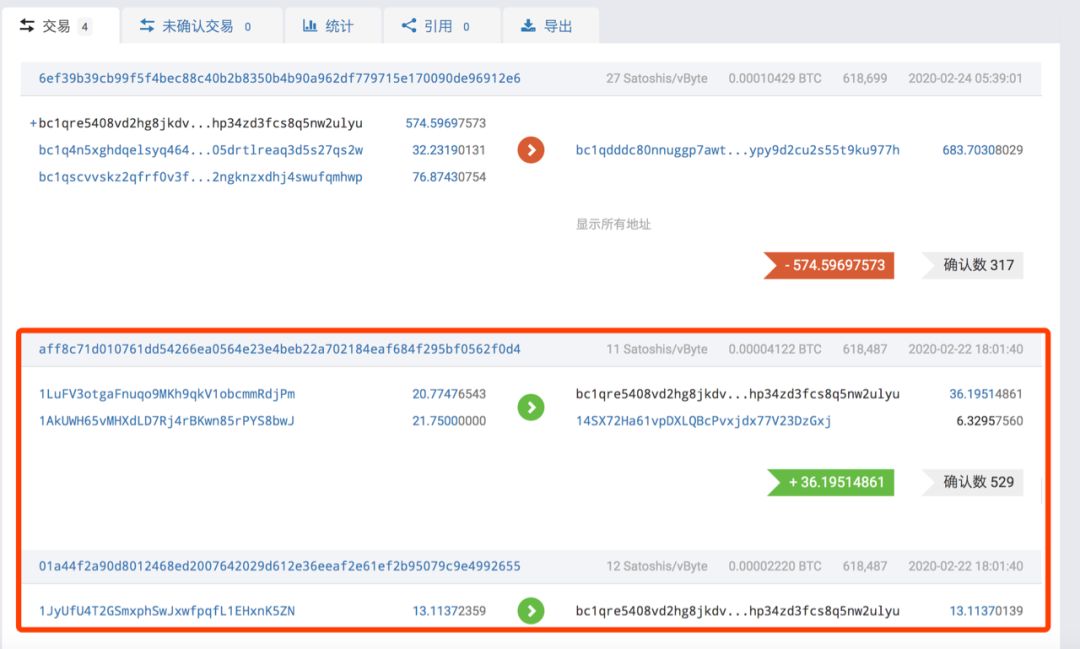

PeckShield安全人員跟進分析發現,駭客在轉移資金的過程中還夾雜著其他交易的UTXO作為混淆,以上文分析的bc1qre5開頭的地址為例,下圖紅框標記的交易資金並不在此次被盜的1,547 BTC資金中,同時6ef39b開頭的交易除了包含bc1qre開頭地址的資金,還混雜著其他UTXO。

比特幣混幣並不是一個新的概念,它最早起源於暗網,駭客或者犯罪分子將獲取的BTC 混在一起,以避免被追踪。

具體來說,混幣就是在一個交易中包含大量的輸入和輸出,將交易資訊混亂打散,從而加大找出輸入與輸出之間關聯性的難度。

雖然比特幣地址本身俱備匿名性,但是相關交易數據是完全公開透明的,通過交易的地址關聯,對數據的分析,是能夠進行鏈上追踪並鎖定地址背後身份的。

所以為了避免被跟蹤監測,駭客一般都會對盜取的比特幣進行混幣操作。

延伸閱讀:交易所風險分析:資金儲備、投資者保護基金和「平台幣估值」現況數據

延伸閱讀:戰火紛飛的阿富汗|貨幣販子手裡的比特幣兌換券,是開啟賽博朋克大門的鑰匙

部分資金流入交易所

PeckShield安全人員統計發現,自02月22日事件發生髮至02月26日,短短4天時間,駭客共用了上百個地址來轉移資金,最深的層級達到了20層。

在資金拆分轉移的過程中,有少部分資金已流入了交易所。

依靠於CoinHolmes鏈上追踪的海量地址標籤和實時的機器學習算法更新,即使是交易所新生成的地址,我們也能夠準確並實時的分析出。

據PeckShield統計,目前有11.19個BTC通過多次交易流入到了1LZVz7開頭的Bittrex交易所地址。

延伸閱讀:揭開2019比特幣鏈上數據:全球礦工總收入約52億美元,Coinbase 成為交易所「吸金王」

流入Bittrex 交易所的關鍵路徑圖如上圖所示,如前文所述,在流入交易所前駭客已經採取了混幣的方式,PeckShield 安全人員因此判斷,有一部分資金駭客可能並沒有直接轉至交易所,而是通過類似場外OTC 的方式等方式進行了清洗。

除了流入交易所的部分資金外,截至目前,大部分被盜資金還駐留在駭客地址中,PeckShield 也正鎖定監控目標資金轉移進一步的動向。

延伸閱讀:美國一名學生駭 SIM 卡竊「上億台幣」的密碼貨幣,花錢買直升機跑趴,法院判 10 年有期徒刑

結語

PeckShield 有理由相信,這次駭客應該是一支專業和技術超群的駭客團伙。

該團伙從選定目標,到鏈上+鏈下長時間的追踪和突破,著實下了不少功夫。這似乎給一些早期投資加密貨幣且獲利頗豐的大佬們提了一個醒,賺了錢別瞎嘚瑟,有人在時刻盯著您嘞。

儘管非對稱加密私鑰系統給個人帳戶加持了,以現在計算機算力幾乎不可能攻破的鏈上防禦工程,但個人私鑰管理實屬於鏈下行為,駭客可以藉助用戶在網路上一些舊有的毛糙習慣進行突破,此次SIM 卡攻擊正是其中一種。

常言道,「不怕賊偷,就怕賊惦記。」

如果說,只知道鏈上地址,駭客嘗試破解用戶私鑰需要穿越幾世輪迴,持續上億年的話,而一旦用戶的鏈上地址和鏈下身份對上了號,那駭客實施攻擊的方式也無疑多了上萬種可能。

?相關報導?

新手必讀|如何保護你的數位資產?個人的安全觀念與習慣養成

澳本聰威脅:「我可以關掉比特幣網路」—— 真的做得到嗎?

細數那些石沈大海的比特幣|研究報告從 170 萬顆消失的比特幣,預估其「真正的供應量」

讓動區 Telegram 新聞頻道再次強大!!立即加入獲得第一手區塊鏈、加密貨幣新聞報導。